seccomp 中的 bpf

学习这个问题的原因是想做 pwnable.tw 的 seccomp-tool 一题,此题的 elf 可以读取、模拟、加载用户输入的 bpf 代码,其中加载使用的是 prctl 系统调用,功能号为 PR_GET_SECCOMP。

暂时还不知道怎么做,原来觉得应该是通过 bpf 来完成利用,总不会是 elf 某处写渣了的溢出。由于我对 bpf 和 seccomp 不甚了解,所以先花了点时间了解了一下。了解了之后我感觉还真可能是 elf 本身的洞,在 emulate 功能中,也实现了一个类似于 Linux cbpf 解码器和模拟器的虚拟机,这里的代码还是有一点的,还没来的及看,说不定就是这里存在问题。

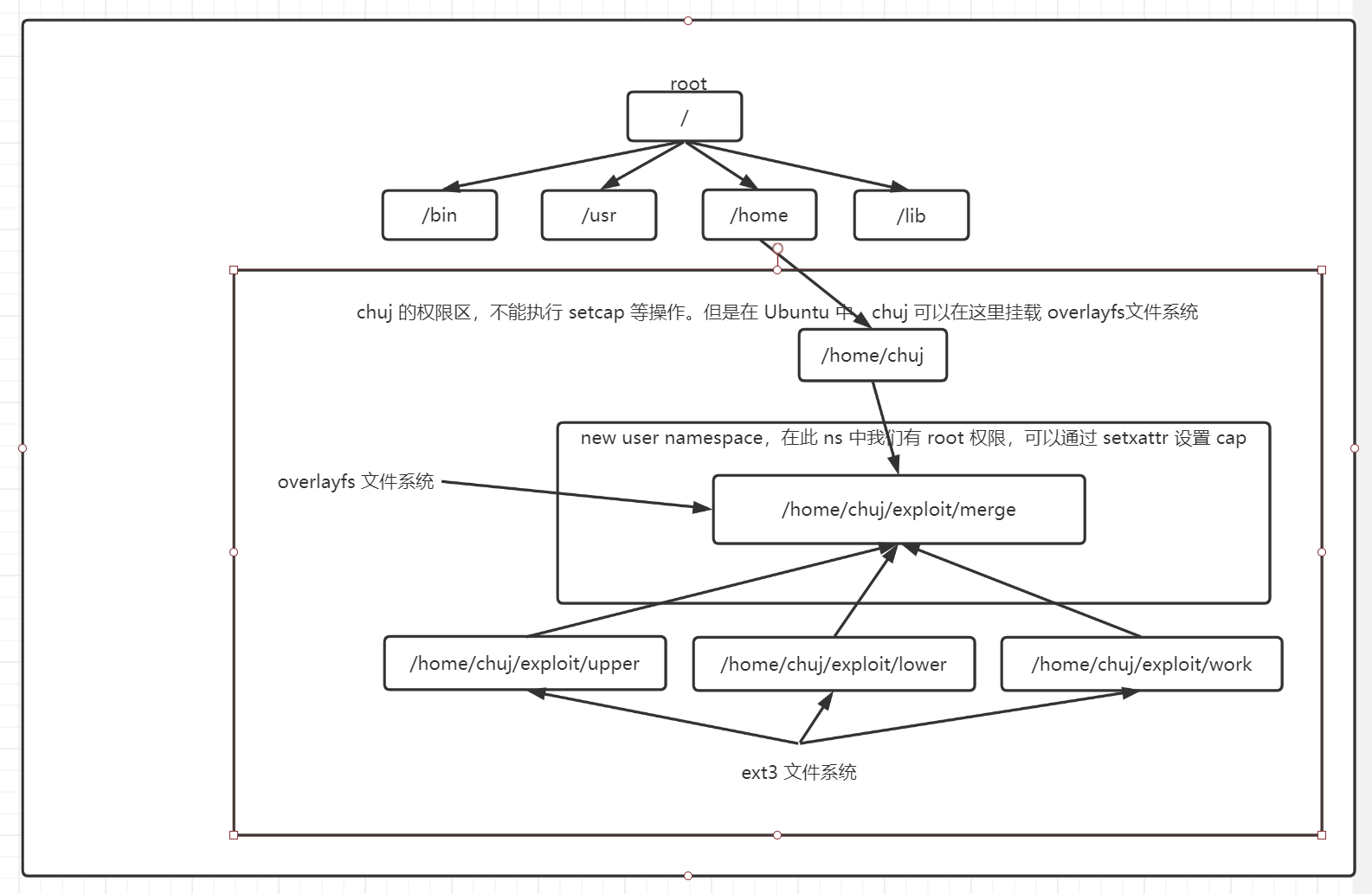

CVE-2021-3493

我复现的第一个 CVE,[font color="#8470FF"]cheers![/font]

Ubuntu 所特有的一个权限提升漏洞。

前置知识

capabilities

当普通用户需要做一些 root 权限下才能做的事情时,一种方法是用 sudo 提权,一种方法是使用 suid,比如 passwd 这个程序。但是 suid 给予程序的权限过高,比如 passwd 直接拥有了完整的 root 权限,这就导致一旦 passwd 出现了漏洞,攻击者就可以完全控制目标靶机。Linux 内核在 2.2 版本后引入了 capabilities 机制来切分 root 权限,使得每个线程和文件都可以拥有其需要的一部分 root 权限。

…

Balsn_CTF_2019-KrazyNote-WP

这道题的利用难度其实比较低,主要的难度在逆向上。说实话,乱七八糟的反编译代码是把我绕惨了。最近这段时间碰到了不少题目都是败在逆向上,我也意识到有必要提高一下逆向水平。

…