BUU-hitcon_ctf_2019_one_punch-WP

许久没做题了,今天花了半天的时间学习了一下 Tcache stash unlink attack 这种利用方式,做了一下 hitcon 的这道题。

其实第一次碰到这道题是在 hctf-game final 的时候,语神给这道题套了一个 php 的壳当成 webpwn 出了出来,当时由于不知道该怎么 leak(由于外面套了一层 php,内部堆的结构非常混乱而且易变)就没有做出来。一直没有复现,解一下这题也就当复现了吧。

…

XCTF-shaxian-WP

这道题做出的人很少,本来以为很难,结果一点都不难,但是打不通远程,不出意外应该是靶机的问题。因为本机可以打通,但是远程打不通,为了证明特意去网上找了一些 wp 中的 exp,发现也打不通,主要是因为找不到正确版本的 libc,第二次碰到这种情况,XCTF 平台还是有点不厚道啊。

…PWNABLE.TW-BookWriter-WP

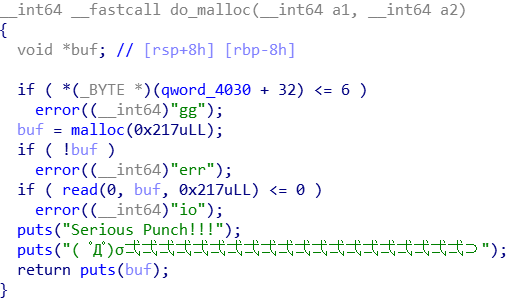

这是一道 house of orange,总体比较明显,比较模板化,但是有一处溢出点藏得比较深。

漏洞点

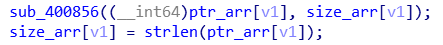

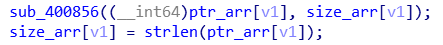

这里对 size_arr 进行了更新,使用的是 strlen,那么只要我们把输入的字符串和下一个 chunk 的 size 接起来,就可以扩大 size,这样就可以在下一次 edit 时修改下一个 chunk 的 size。