PWNABLE.TW-De-ASLR-WP

这个 ROP 非常的麻烦

分析

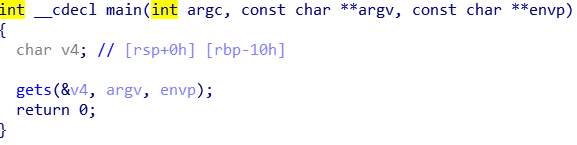

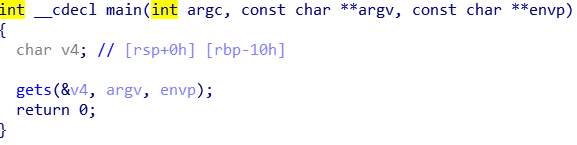

流程就两句话

看起来似乎非常的简单,就是一个 gets 造成的无限溢出。但是并没有任何输出函数,所以 leak 非常困难。

思路

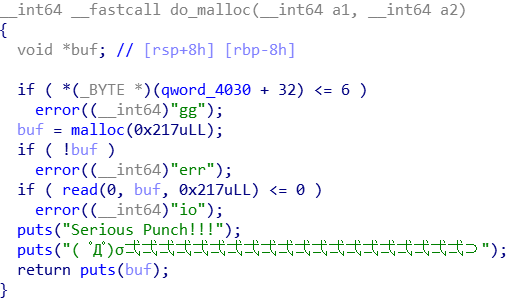

没有任何的 libc 地址,想要 leak 只能用栈上的残留数据,程序没有开启 PIE,所以我们可以通过栈迁移将栈迁移至地址固定的段上,比如进程末尾的可读可写页。然后在此处执行一个 gets,就可以把一些 libc 的地址留在这里了。

…

BUU-hitcon_ctf_2019_one_punch-WP

许久没做题了,今天花了半天的时间学习了一下 Tcache stash unlink attack 这种利用方式,做了一下 hitcon 的这道题。

其实第一次碰到这道题是在 hctf-game final 的时候,语神给这道题套了一个 php 的壳当成 webpwn 出了出来,当时由于不知道该怎么 leak(由于外面套了一层 php,内部堆的结构非常混乱而且易变)就没有做出来。一直没有复现,解一下这题也就当复现了吧。

…

XCTF-shaxian-WP

这道题做出的人很少,本来以为很难,结果一点都不难,但是打不通远程,不出意外应该是靶机的问题。因为本机可以打通,但是远程打不通,为了证明特意去网上找了一些 wp 中的 exp,发现也打不通,主要是因为找不到正确版本的 libc,第二次碰到这种情况,XCTF 平台还是有点不厚道啊。

…