XCTF-shell-WP

一道 8 分题,其实也没多难,就是思路很骚。我没想到,着实可惜。

读入全部使用 gets,随便溢出。我们需要的是把 v16 置为 1,自然的思路是通过溢出实现,但是做不到,我们能溢出的全部在它下面,所以只能尝试通过 login 的验证。

XCTF-nobug-WP

这道题的 exp 应该是近期写的最短的,但是却是最令我迷惑的题。

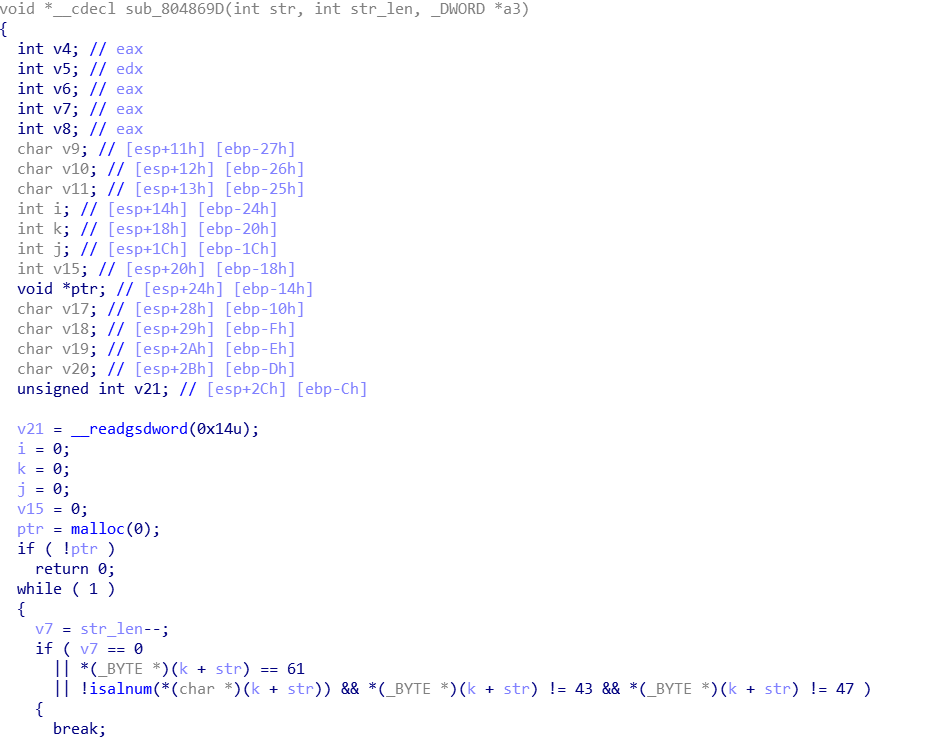

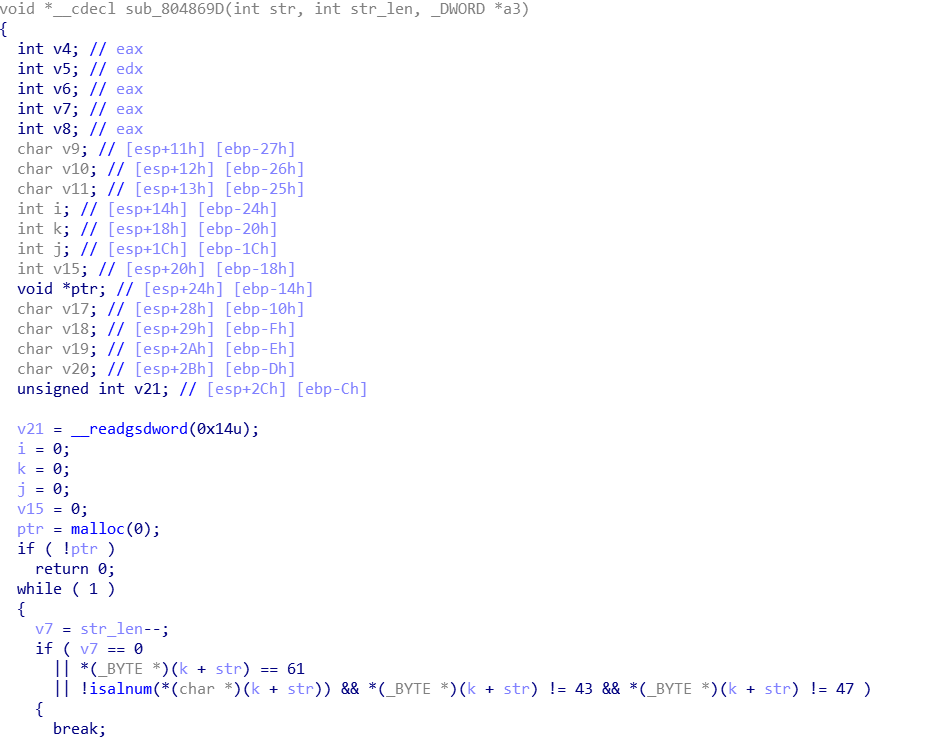

一开始就是一个输入,然后输入的字符串会被传到这个函数里面进行处理

这个函数非常的复杂,完全不知道它在做什么,我一度怀疑这是一道逆向题。然后了解到从它查表得行为和随便输入往往会转换出乱码俩个特征可以猜测这是一个 base64 加密,简单尝试一下就可以确认这一点。

…

XCTF-onemanarmy-WP

这道题目还算简单,但是乍一看容易懵(反正我懵了)。

首先保护是全开的

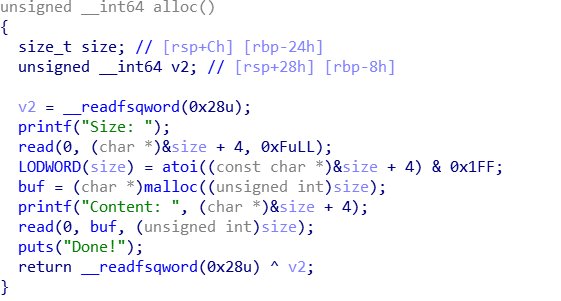

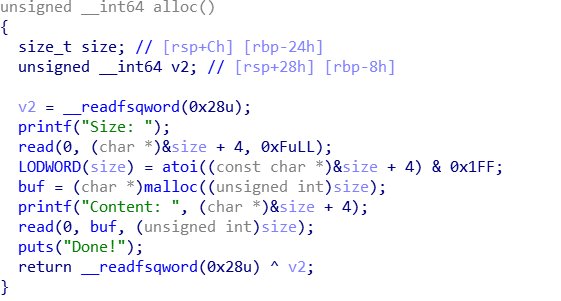

分配这里非常的随意,但最多只能分配大小为 0x1FF 的 chunk,libc 版本为 2.27,虽然有提供 show 的功能

…