BUU-SWPUCTF_2019_login-WP

本来想改返回地址的,但是发现不论是one_gadget还是system都出现了dump core,据说是32位程序这样改返回地址很容易爆,我也不知道为什么。最后还是覆写的printf@got。

BUU-wustctf2020_easyfast-WP

fastbin attack水题,大概是House Of Spirit

存在UAF,所以也不需要double free了,申请两个chunk,free掉他们,由于fastbin的LIFO策略,修改第二个chunk的fd指针为0x602080,然后malloc两次就可以对0x602090任意写。当然由于fastbin在分配时会检测被分配的chunk的size的正确性

BUU-gyctf_2020_force-WP

报以复习的形态做了一下这道HOF裸题,结果还是学到了新知识,蛮好蛮好

HOF不想多说了,毕竟是挺简单的一种利用,此题中有谈及。

leak

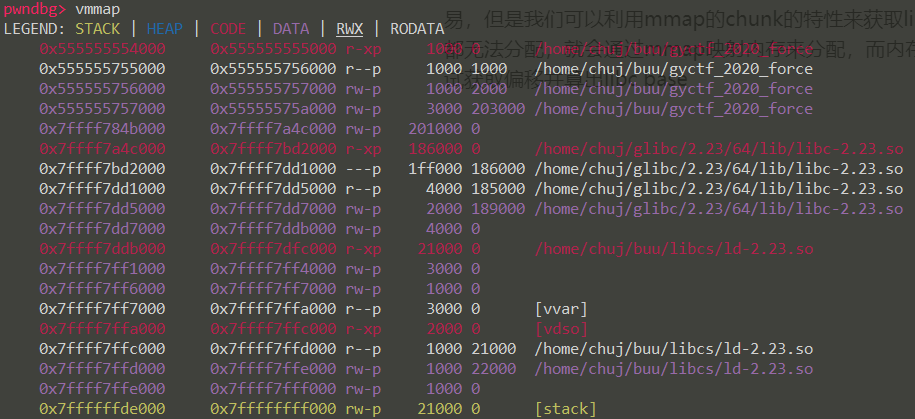

每一个chunk的地址都是直接告诉我们的,但是程序可以说没有输出功能,通过以往的办法leak libc base不甚容易,但是我们可以利用mmap的chunk的特性来获取libc base,申请一个较大的chunk,此时由于top chunk等处都无法分配,就会通过mmap映射内存来分配,而内存的地址和libc的基地址的偏移是固定的,所以我们就可以调试获取偏移并算出libc base

…