XCTF-250-WP

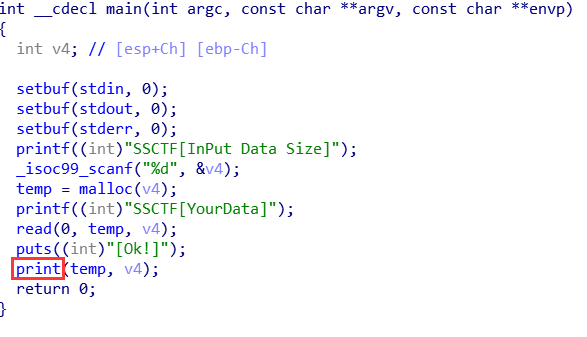

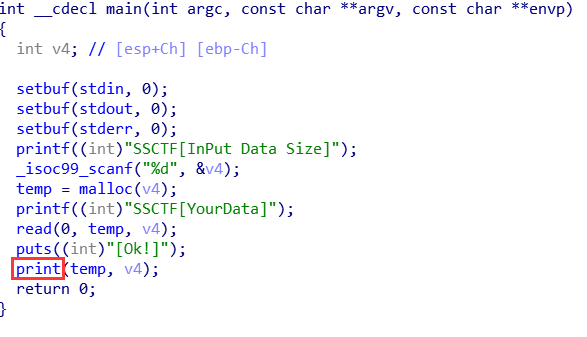

这个 print,不仔细看怎么看的出来!(这个v4我愚蠢地以为是识别错误)浪费我半个小时想到底怎么用fmt利用!更可气的是xctf上还没什么人做,让我以为很难,又是什么我没学过的高级利用,点开 print一看,好嘛,就是这么简单枯燥的一个栈溢出!

XCTF-echo_back2-WP

写在前面

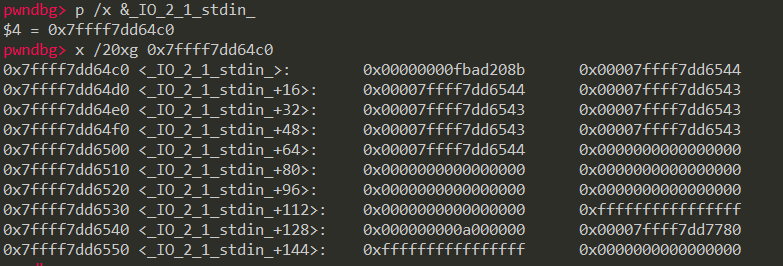

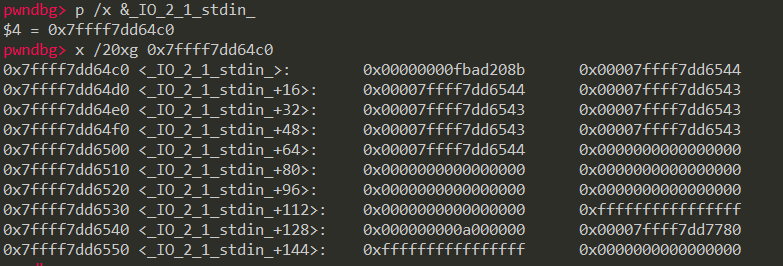

由于我本地的环境和服务器完全不一样,所以这道题其实我完全没法做,看着wp云pwn了一下也算是学了一下scanf的部分实现了。

可见在本机,覆盖stdin的_IO_buf_base最低字节为0的话,是达不到修改_IO_buf_base的效果的。其实我已经用patchelf替换了libc,但是还是无法还原靶机。打算是之后搭建一套docker环境尽量还原靶机来对这类题进行动调。

…

XCTF-Aul-WP

蛮好玩的一道题

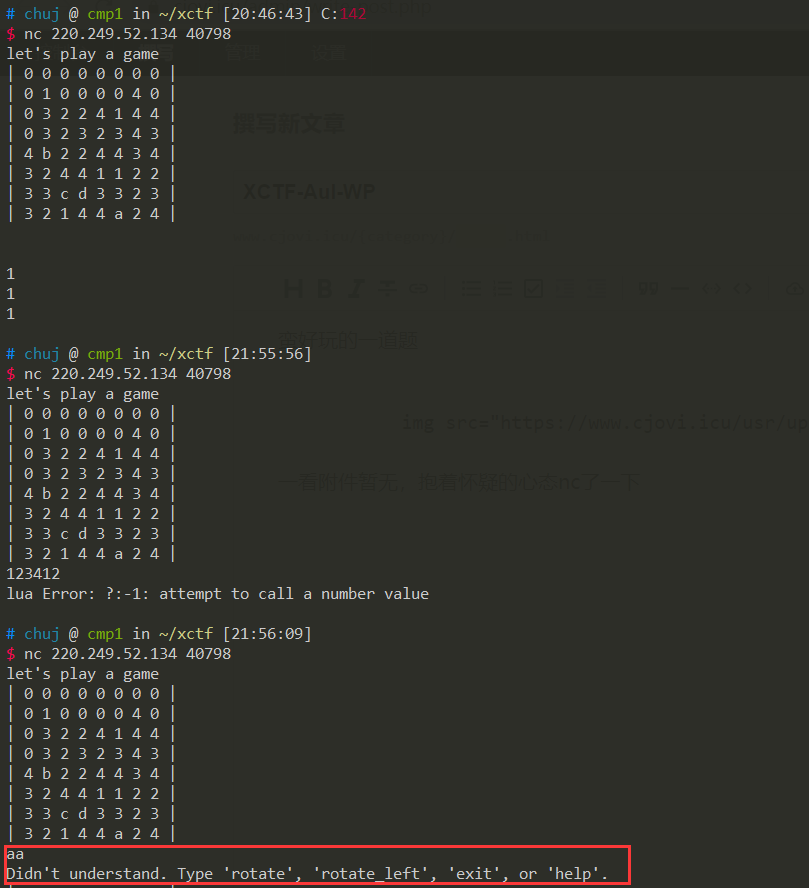

一看附件暂无,抱着怀疑的心态nc了一下

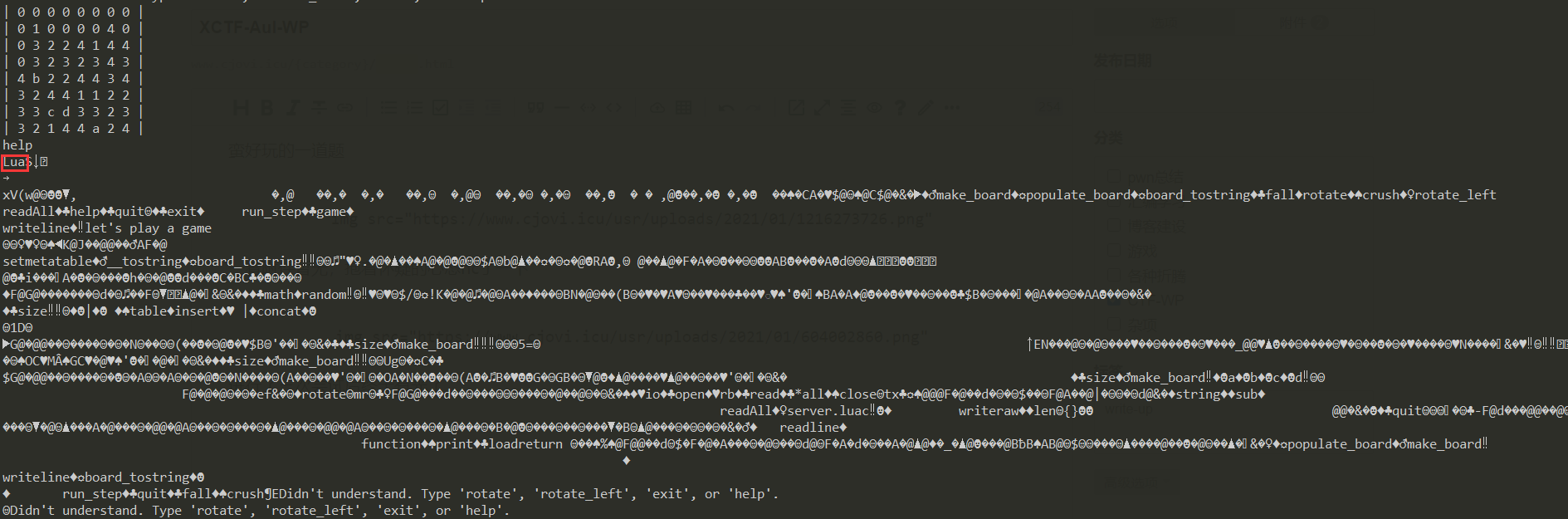

进行了三次尝试后终于有光了,输入help试一下

发现输出了一堆奇怪的东西,说实话我就看懂了一个lua,回想起之前做过的XCTF-monkey-WP,我猜他是一个lua解释器,于是信息搜集了一下,得知os.execute ([command])就可以实现类似C中system函数的功能。考虑尝试一下