BUU-hitcontraining_playfmt-WP

在看这篇WP前,如果你不了解堆上的格式化字符串的利用方法,建议你先看一下这一篇WP。

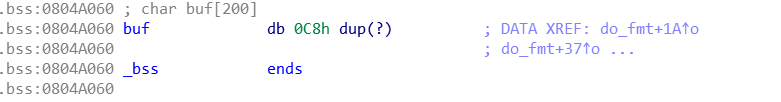

这道题和xman_2019_format这题基本没什么差别,就是没了原来的后门函数,但是这题没开NX,所以我们可以注入shellcode然后retrun到那里就可以了。程序也没有开启PIE,那么shellcode在的位置就是

…

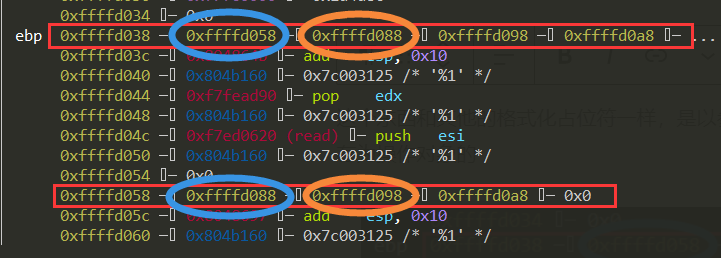

BUU-xman_2019_format-WP

这是一道堆上的格式化字符串漏洞,做完这道题我大概可以理解“跳板”是什么鬼了,也对%n的原理有了正确的认知,之后计划完成类似的echo3和playfmt。

…

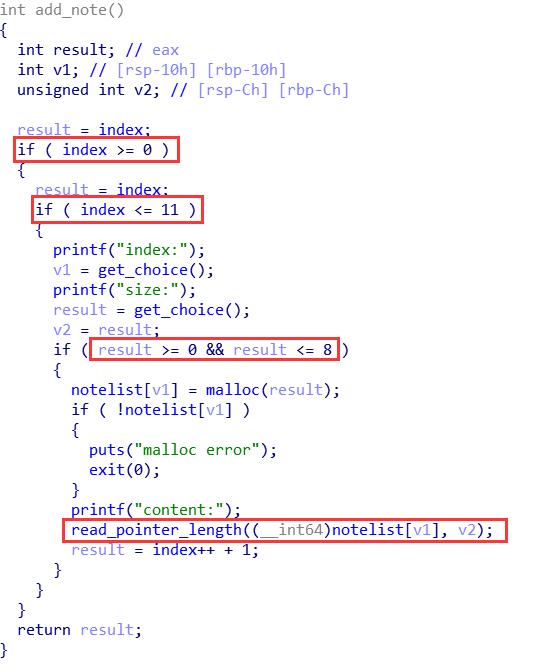

XCTF-note-service2-WP

这道题是一个在堆上的shellcode,也是第一次接触。也让我明白了还是要先checksec一下,刚开始做到时候没有检查不知道NX关了,一直想不通该怎么利用,知道看来别人的WP才知道NX没开,可以直接上shellcode。

…