BUU-gwctf_2019_jiandan_pwn1-WP

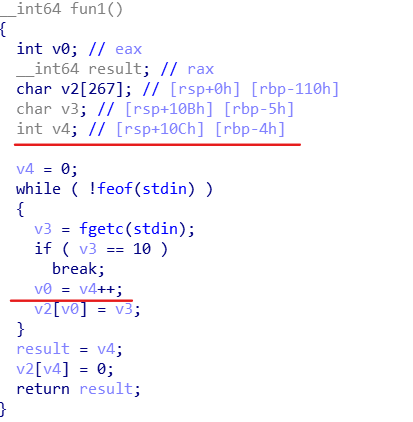

这道题目确实是比较简单的一道题,仅仅是要在输入的时候注意一下就可以了。

这里相当于是自己实现了一个gets,但是记录当前长度的变量也存在当前栈帧中,并且我们在进行读入的时候,如果想实现栈溢出,就不得不覆盖这个变量,这样的话就无法正常寻址了,所以我们需要在输入到v4这个变量时注意覆盖的值,我这里直接修改v4的值为0x118,这样就可以直接覆盖return address了。这样我们就可以泄露某个libc的函数的got,然后就可以通过LibcSearcher找出对应的libc,然后使用one_gadget来直接获得shell。

…

BUU-wustctf2020_babyfmt-WP

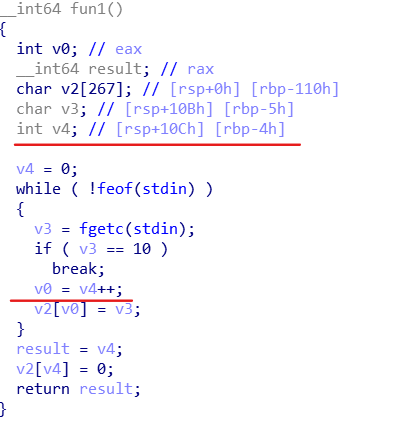

这是一道格式化字符串的题目,绕的弯子有点多,我觉得是一道不错的题目。

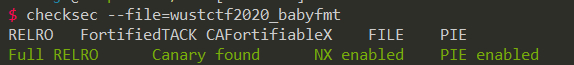

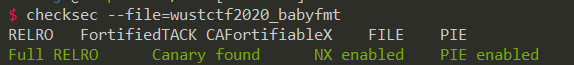

保护全开。

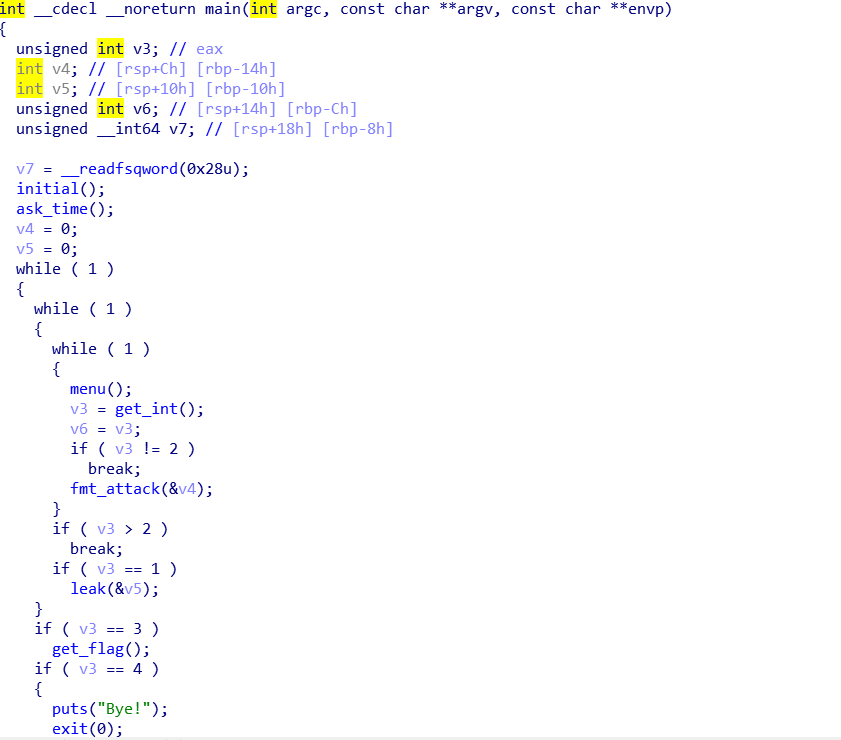

程序本身来看,是很典型的让我们pwn的题。

…

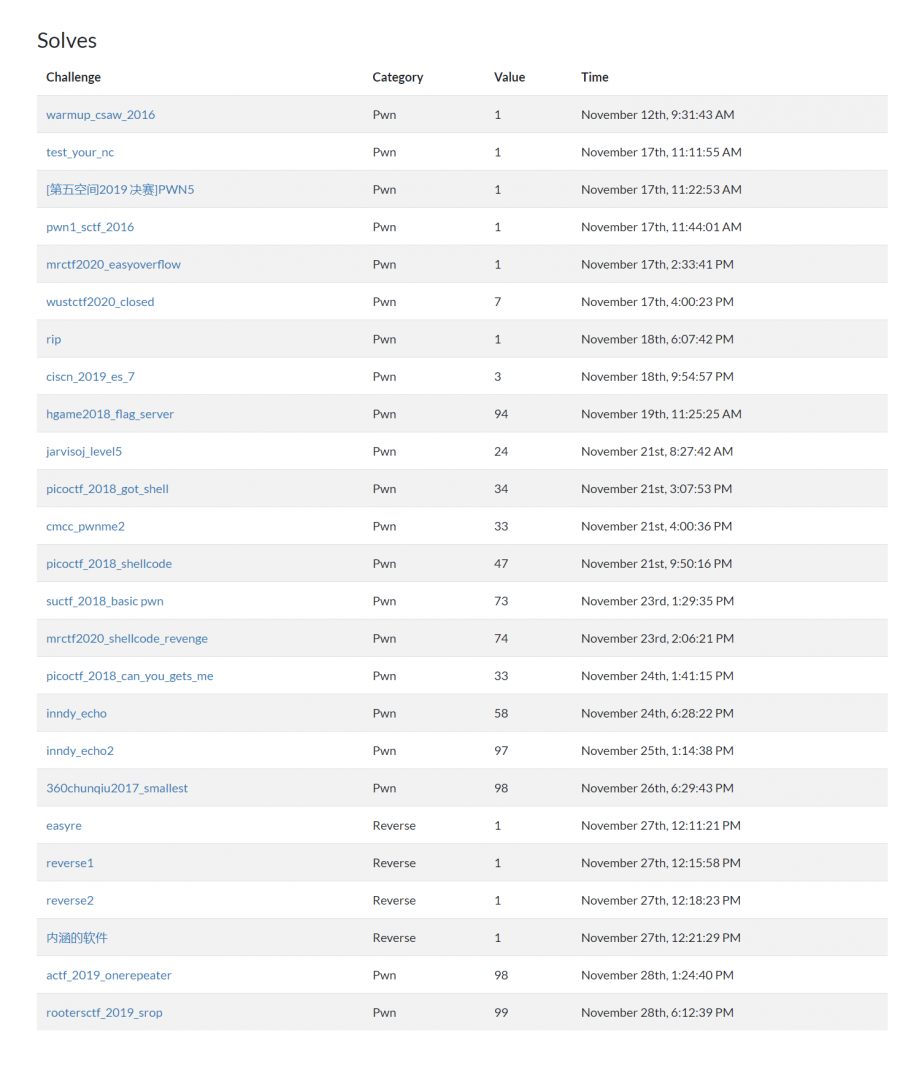

11月回顾

之所以会写这一篇回顾是因为堆漏洞我还是学不进去,就先做一些体力劳动。

总体来讲11月在pwn上的成果我还是比较满意的,基本上做到了一天一题,栈上漏洞利用已经学会的有

…